WPScan kullanımı;

Wordrpess açık kaynak kodlu bir yazılım olduğu için warez tema, warez plugin, süresi geçmiş eklentiler ya da script versiyonu kullanımlarında bir çok güvenlik açığı bulunabiliyor. WPScan bu gibi zafiyetleri ve güvenlik açıklarını tarabileceğiniz açık kaynak kodlu uygulama. Uygulama sayesinde bir saldrgan gözüyle sitenizde yer alan açıkları tespit edebilir ve geniş çaplı bir penetrasyon testi yapabilirsiniz.

WPScan ile neler yapabilirim?

- Wordrpess, tema ve plugin versiyonlarını öğrenebilir.

- Sunucu web server’ı hakkında bilgi edinilebilir.

- Bruteforce yöntemleri ile saldırı gerçekleştirilebilir.

- Plugin, tema ve script açıkları testip edilebilir.

WPScan kurulum ve komuları

WPScan kali linux üzerinde gelmektedir fakat diğer dağıtımlarda da bu aracı kullanmanız mümkün.

Ubuntu wpscan kurulumu

1 | sudo apt-get install libcurl4-openssl-dev libxml2 libxml2-dev libxslt1-dev ruby-dev build-essential libgmp-dev zlib1g-dev |

Debian wpscan kurulumu

1 | sudo apt-get install gcc git ruby ruby-dev libcurl4-openssl-dev make zlib1g-dev |

Fedora wpscan kurulumu

1 | sudo dnf install gcc ruby-devel libxml2 libxml2-devel libxslt libxslt-devel libcurl-devel patch rpm-build |

Komutlara gelince aslında kali üzerinde “wpscan –help” komutu ile tüm komut örneklerini görebilirsiniz.

wpscan –url www.example.com –enumerate t [Wordpress eklenti açıklarını taratabilirsiniz.]

wpscan –url www.example.com –enumerate p [Wordpress plugin açıklarını taratabilirsiniz.]

wpscan –url www.example.com –enumerate t [Wordpress tema açıklarını taratabilirsiniz.]

wpscan –url www.example.com –enumerate -u [Wordpress kullanıcı açıklarını taratabilirsiniz.]

wpscan –url www.example.com –wordlist wordlist.txt –threads 50 [Çalışan bir wordlist kullanarak bruteforce taraması yapabilirsiniz.]

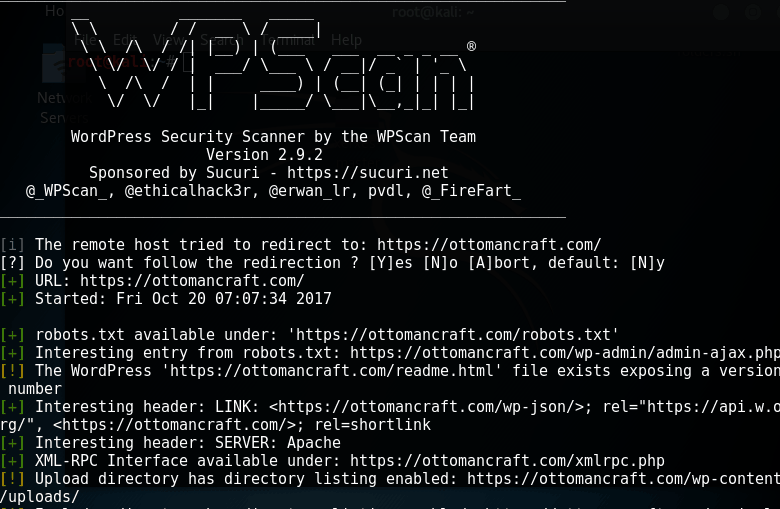

Örnek çıktı

[+] Interesting header: SERVER: Apache

[+] XML-RPC Interface available under: hXXps://victimwebsite-com/xmlrpc.php

[!] Upload directory has directory listing enabled: hXXps://victimwebsite-com/wp-content/uploads/

[!] Includes directory has directory listing enabled: hXXps://victimwebsite-com/wp-includes/

[+] WordPress version 4.8.2 (Released on 2017-09-19) identified from advanced fingerprinting, meta generator, links opml

[!] 1 vulnerability identified from the version number

[+] robots.txt available under: ‘hXXps://victimwebsite-com/robots.txt’

[+] Interesting entry from robots.txt: hXXps://victimwebsite-com/wp-admin/admin-ajax.php

[!] The WordPress ‘hXXps://victimwebsite-com/readme.html’ file exists exposing a version number