Başta Office 365 ve Azure olmak üzere, bir çok ortamda ikinci bir katman ekleyerek oturum açma işlemlerinin güvenliğini arttıran bu kimlik doğrulama modeline, Azure MFA adını vermekteyiz. Eğer mevcutta bir Office 365 tenantınız var ise Azure Multi-Factor Authentication ile ilgili ayarlara Azure Active Directory > güvenlik > MFA bölümünden erişebilirsiniz. Tüm detayları bölümler halinde görseller ile açıklayacağım.

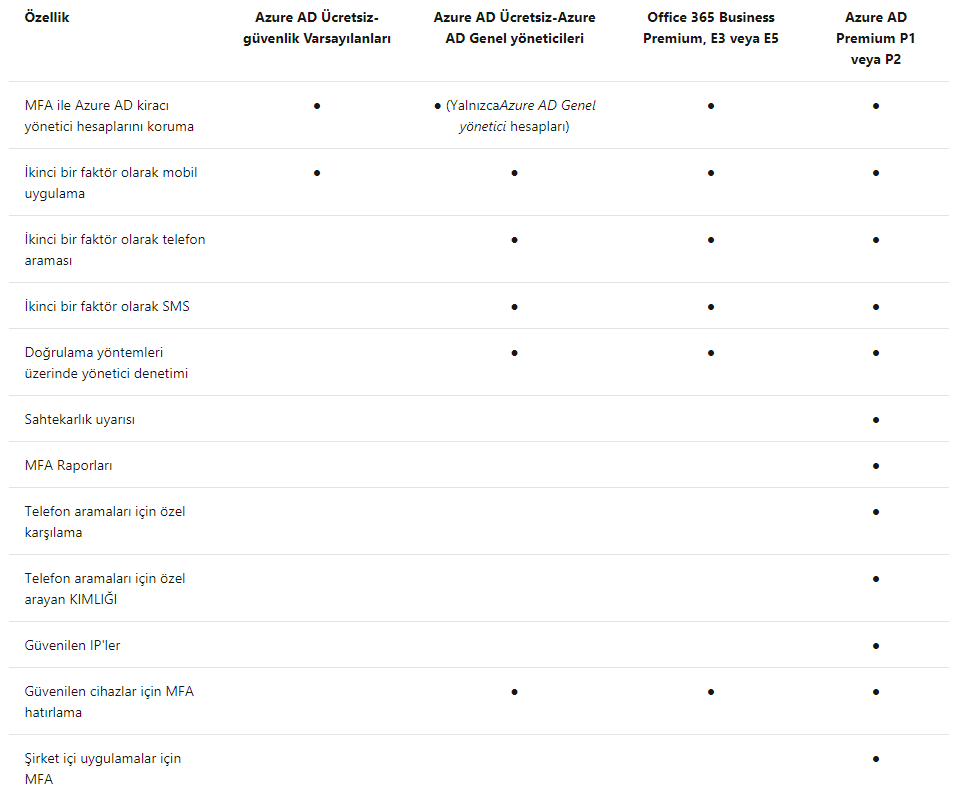

Azure MFA Lisans Modelleri

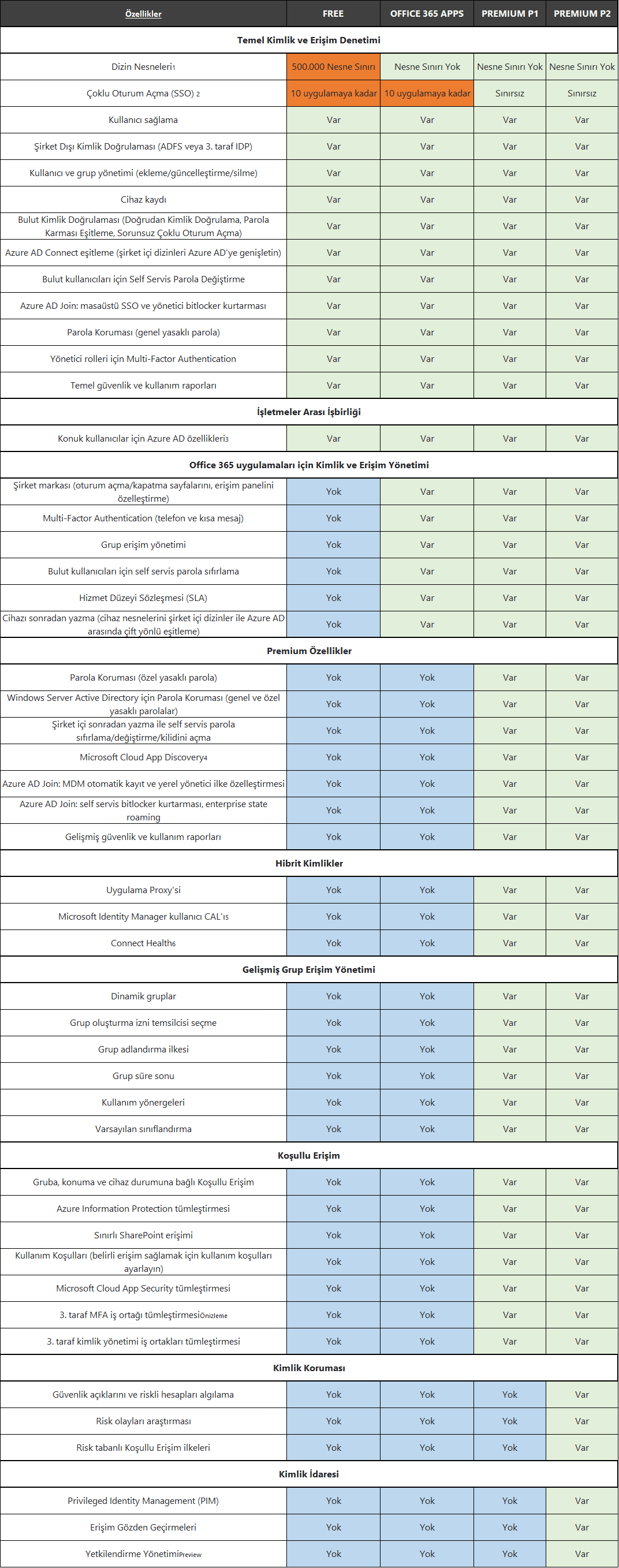

Aşağıdaki tabloda görüldüğü gibi MFA farklı ürün aileleri içerisinde de bazı özelliklerle gelirken, tek başına P1 ve P2 paketi olarak da satın alınabiliyor. İlk model, yönetici accountu olan bir office 365 ve Azure aboneliği, bu abonelik tipinde yöneticilerin 2FA kullanımına izin verilirken bazı basic özellikler de içerisinde geliyor. Daha ileri düzey güvenlik önlemleri için (conditional Acces vb) premium 1 ya da premium 2 paketi tercih edebilirsiniz.

Azure MFA Aktivasyonu

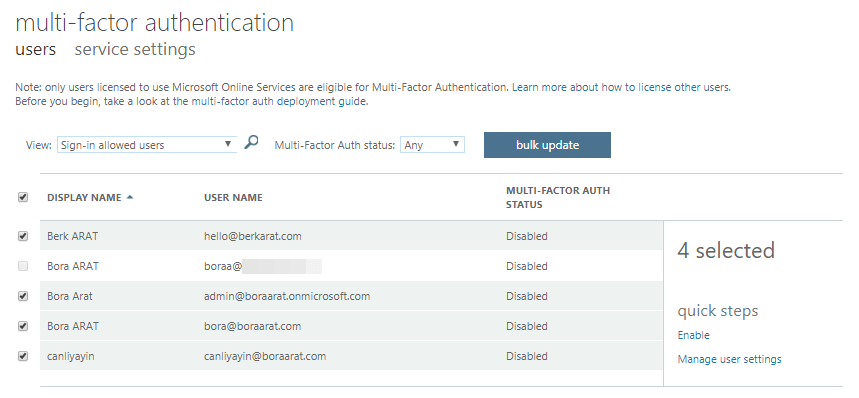

Yukarıdaki temellere göre Azure Multi-Factor Authentication’a abonelik tipinize uygun olarak Azure Active Directory > güvenlik > MFA bölümünden erişebilirsiniz. Office 365 kullanıcısı dahi olsanız bu bölümü direkt yönetebilirsiniz. Dilerseniz Office 365 üzerinden Kullanıcılar > Aktif kullanıcılar > Sağ kısımda yer alan üç nokta bölümünden > Setup MFA menüsüne ulaşabilirsiniz.

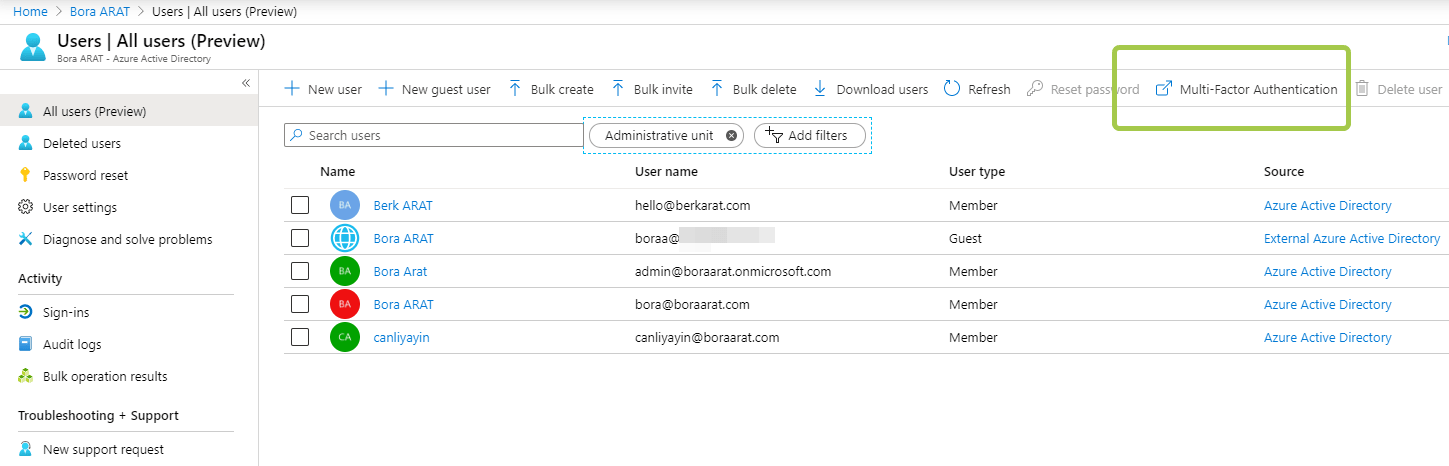

Açılan menüden, tek tek ya da toplu olarak MFA’i aktif edebilirsiniz. Yukarıda yer alan roles bölümünden sadece yöneticiler için de aktivasyon sağlamak mümkün olacaktır.

Açılan menüden, tek tek ya da toplu olarak MFA’i aktif edebilirsiniz. Yukarıda yer alan roles bölümünden sadece yöneticiler için de aktivasyon sağlamak mümkün olacaktır.

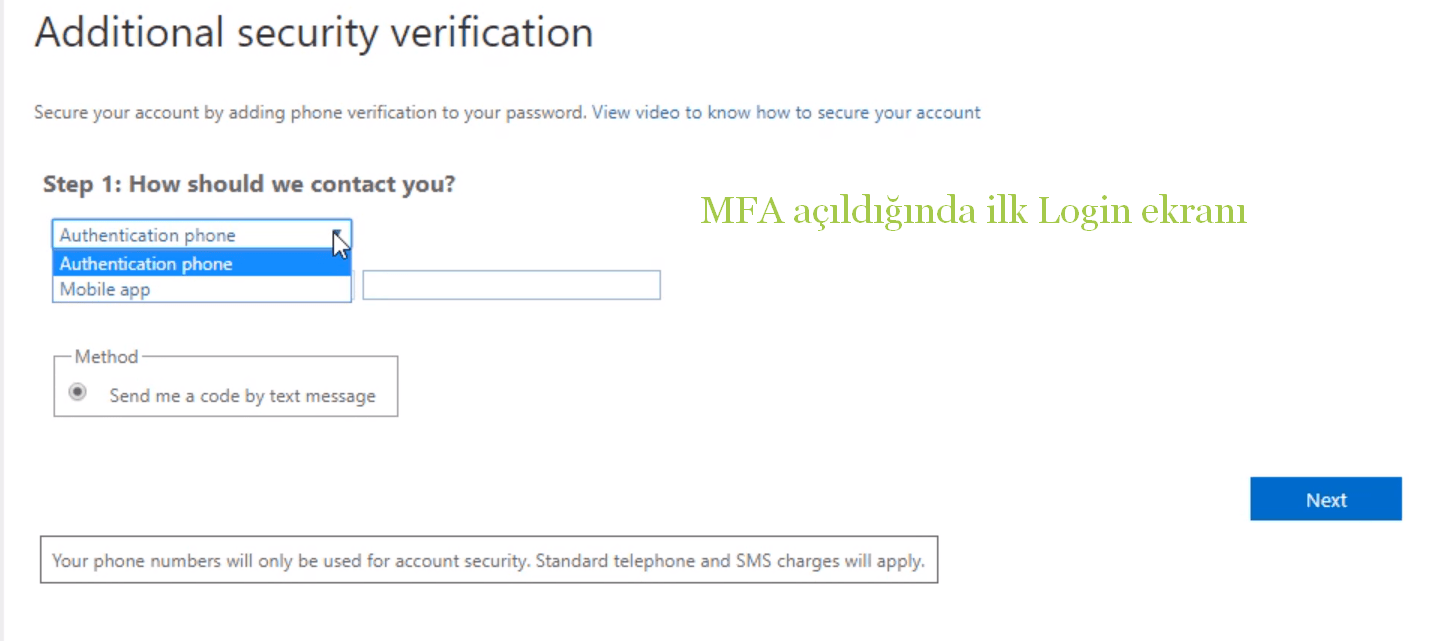

MFA aktif edildiğinde kullanıcı ilk login ekranı aşağıdaki gibi gelecektir. Burada yazan bilgileri doldurarak, MFA aktivasyonunu tamamlayabilirsiniz.

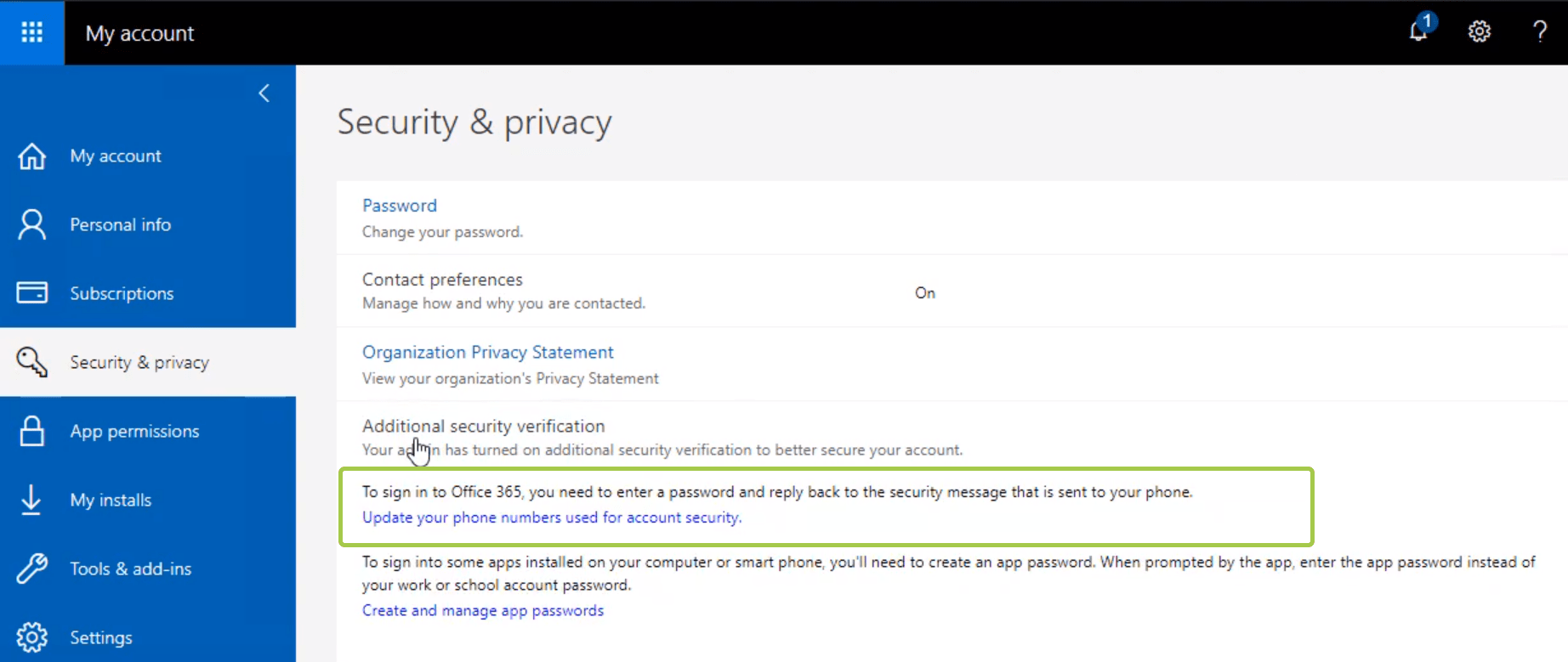

Telefon Tanımlama:Eğer telefon numaranızı tanımlamadıysanız ya da değiştirmek isterseniz bunu Office 365 My Accounts bölümünden yapabilmeniz mümkün.Azure Multi-Factor Authentication Uygulama Parolaları

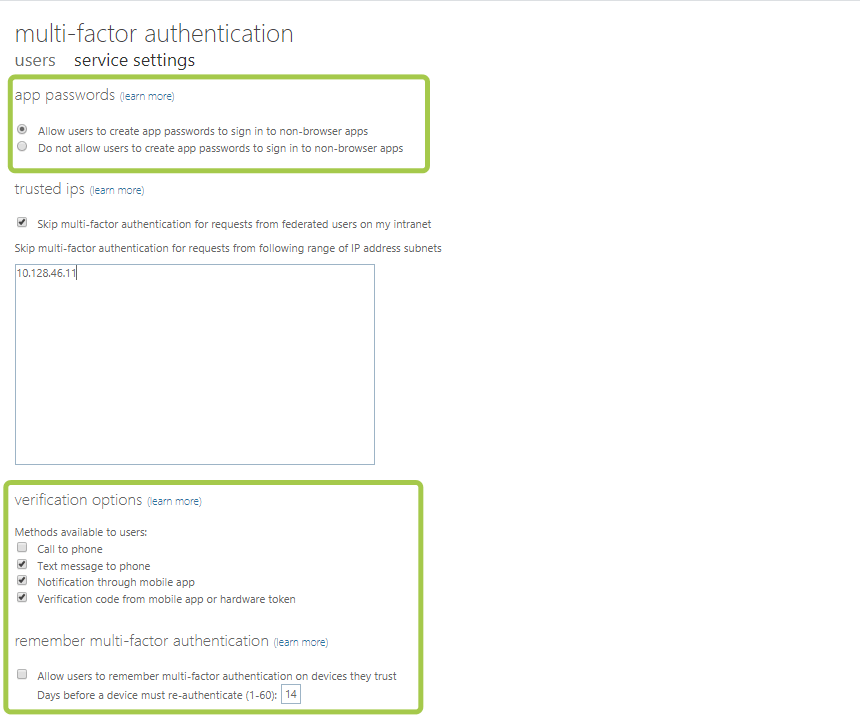

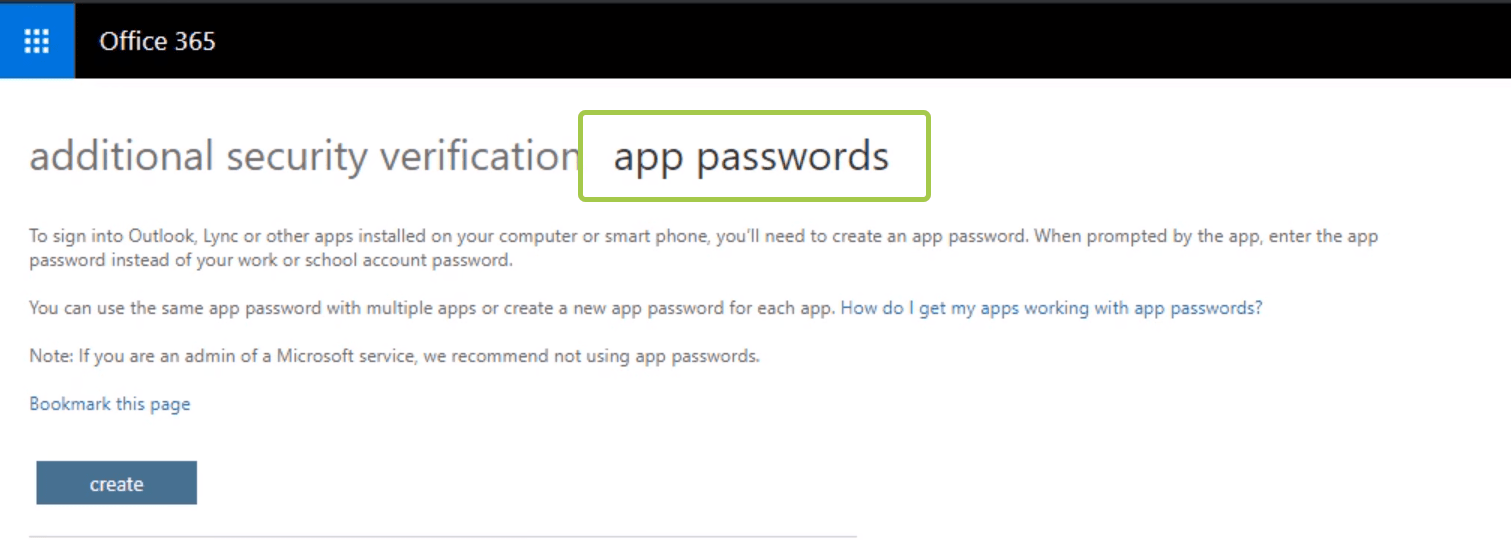

App Passwords:Uygulama şirelerini de aynı menü içerisinden aktif edebilirsiniz. Yukarıda da bahsettiğim gibi, MFA desteklemeyen eski uygulamalar Outlook 2010 vb. MFA etkinleştirildiği ve Enforce edildiği noktada oturum açabilmek için uygulama şifrelerine ihtiyaç duyacaktır.

daha ileri seviye MFA özellikleri için Azure Active Directorty p1 ve p2 konusunda değineceğim.

Azure AD Premium Özellikleri

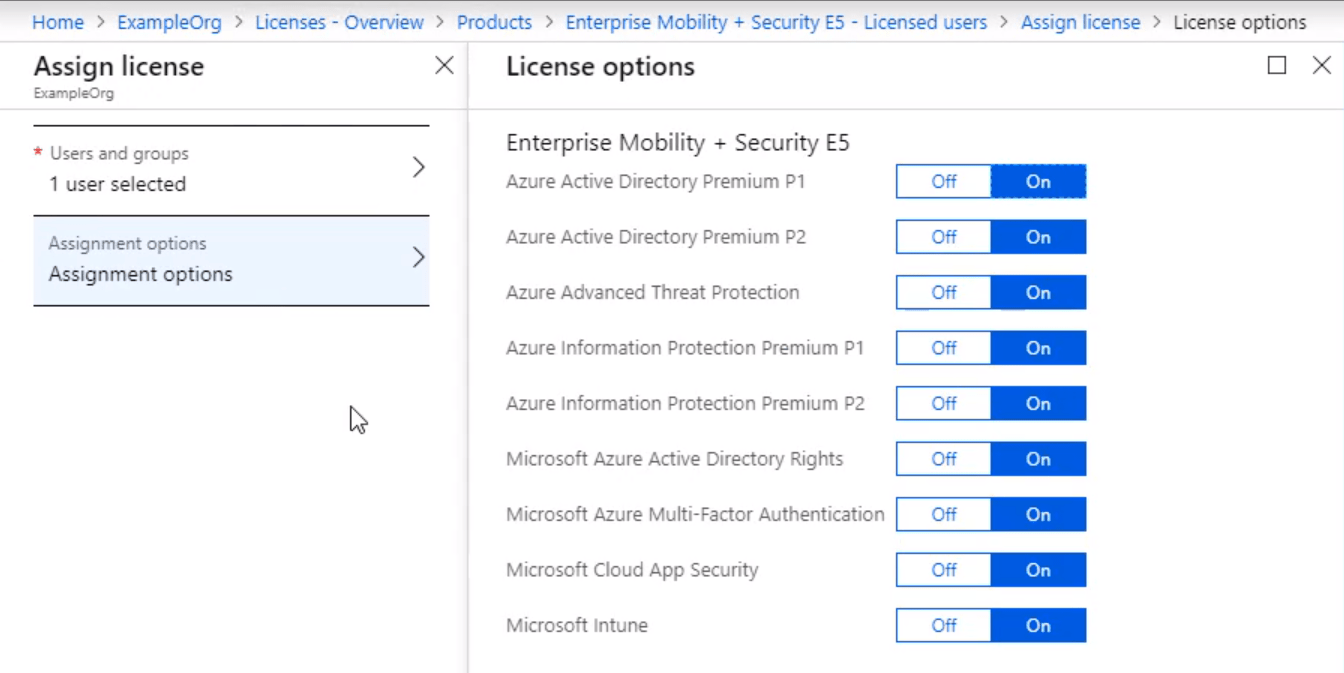

İhtiyacınıza göre aşağıdaki uyumluluklara uygun olarak istediğiniz feature’ı satın alabilirsiniz, P1 ve P2 özellikleri ek olarak EMS paketinde de sunulmaktadır, benim EMS paketim olduğu için bu paket üzerinden örneklendireceğim.

Azure AD Kullanıcı lisans ataması

Azure AD üzerinde lisans eklemek için portal.azure.com sayfasından yararlanabilirsiniz. P2 paketini 1 ay süre ile deneyebileceğiniz gibi, EMS için demo talep edebilir ya da direkt satın alma işlemi sağlayabilirsiniz.

Önemli: AD lisansı atarken, kullanıcıların Location yani ülkeleri belirtilmediyse bu konuyla ilgili “License not assigned” hatası alabilirsiniz. İlk olarak Azure AD ya da O365 kullanıcıları için ülke belirtmeli ve sonrasında lisans ataması yapmalısınız.

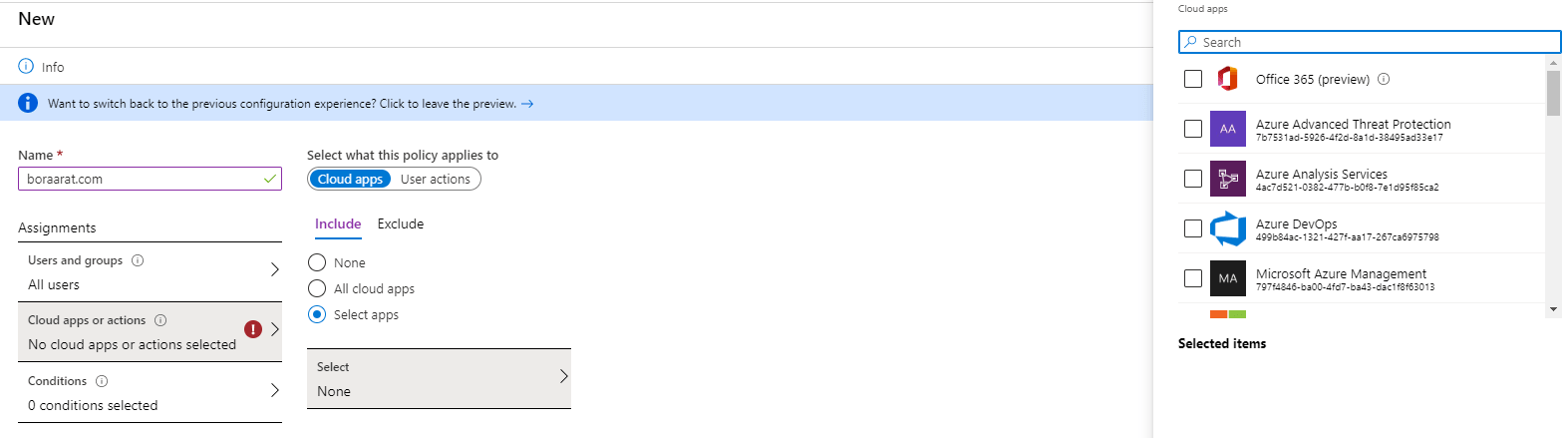

Azure Active Directory Conditional Access

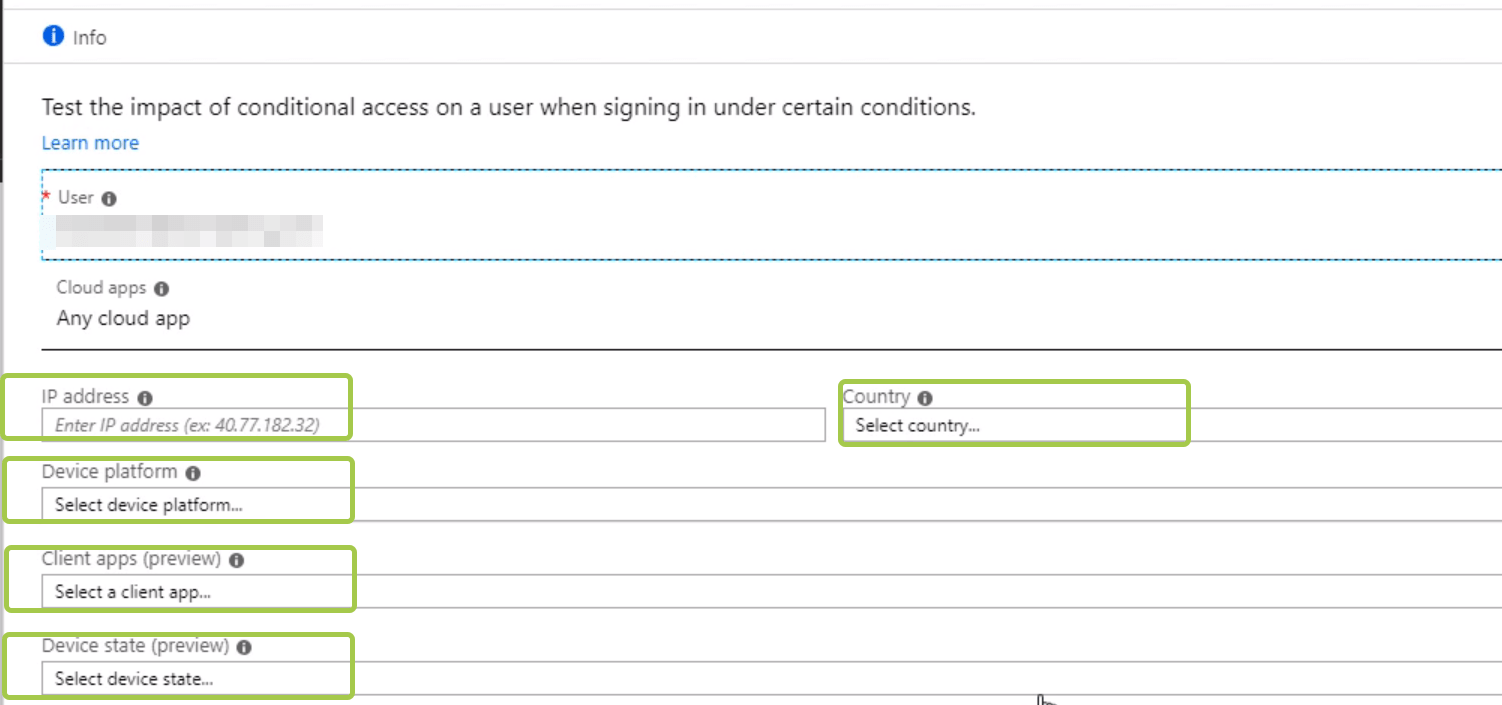

Koşullu erişim seçeneği kullancıların oturum açtıkları bölge ya da ip adresine göre servislere erişimini denetleyen bir özellikltir. Böylelikle şifre ve 2FA dışında kullanıcılar için cihaz, ip, lokasyon gibi ileri seviye tanımlamalar yaparak, güvenliği daha ileri bir seviyey taşıyabilirsiniz.

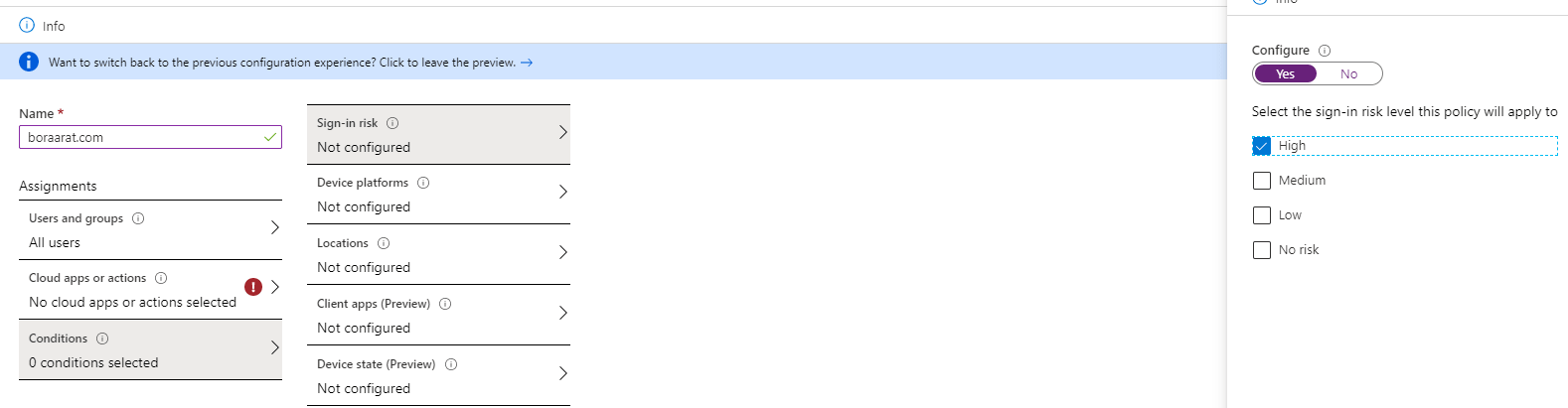

Sign-in Risks:Bu policynin atalı olduğu kullanıcılar için risk düzeyleri belirleyebilirsiniz, bu özelliğe farklı bir yazımda deyineceğim.

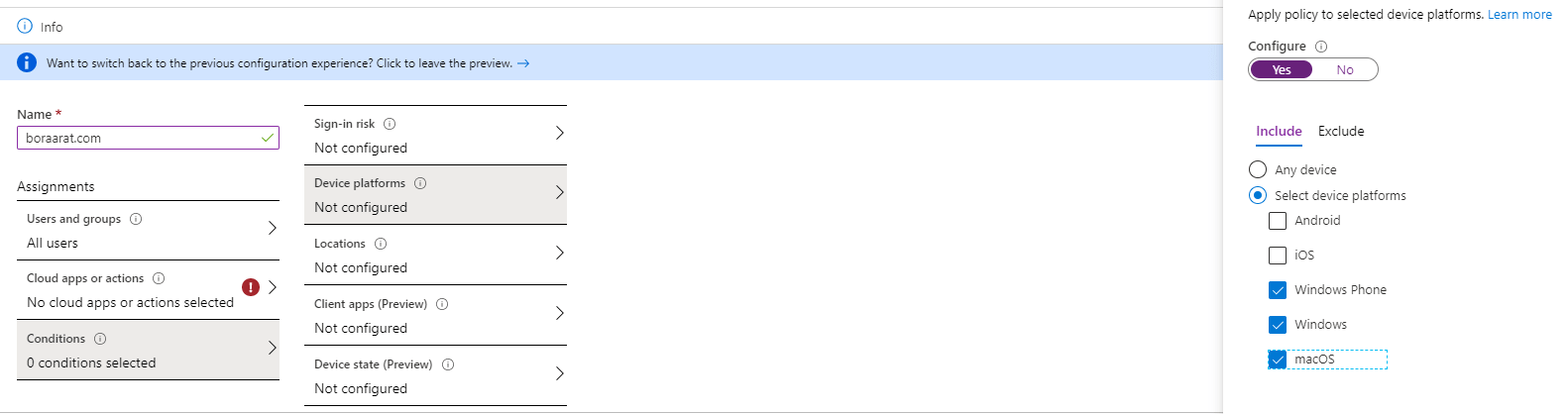

Device Platforms: Bu bölümde, condition belirleyeceğiniz uygulamaları seçebilirsiniz. Örneğin IOS için condition belirleyip Android için bunu atlatabilirsiniz.

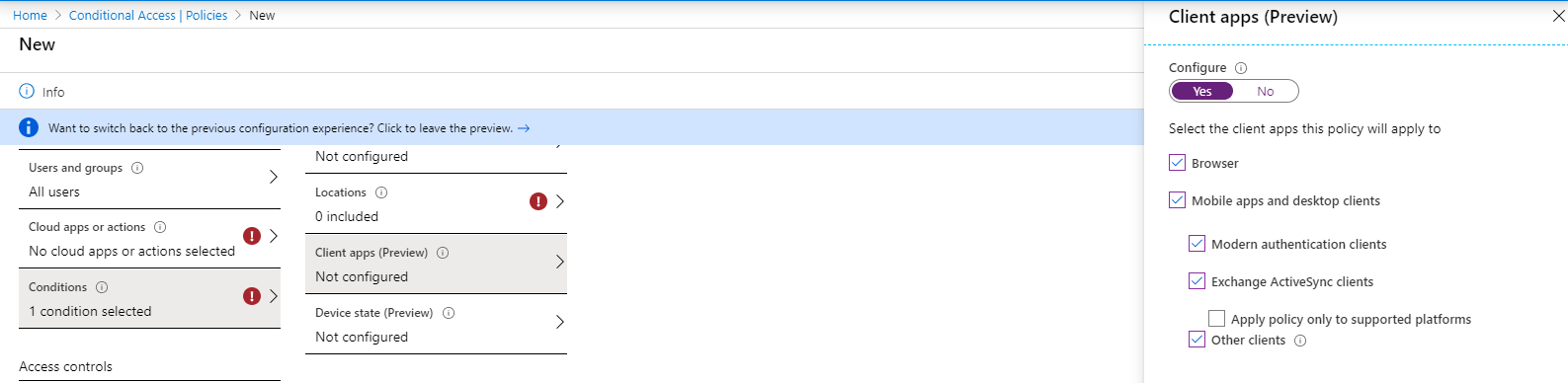

Client Apps:Kullanıcı atarafında hangi servis ya da uygulamaların bu hizmetlere erişebileceğini seçebilirsiniz. Sadece browser tabanda MFA’i açarak diğer uygulamalar için devre dışı bırakabilirsiniz.

Client Apps:Kullanıcı atarafında hangi servis ya da uygulamaların bu hizmetlere erişebileceğini seçebilirsiniz. Sadece browser tabanda MFA’i açarak diğer uygulamalar için devre dışı bırakabilirsiniz.

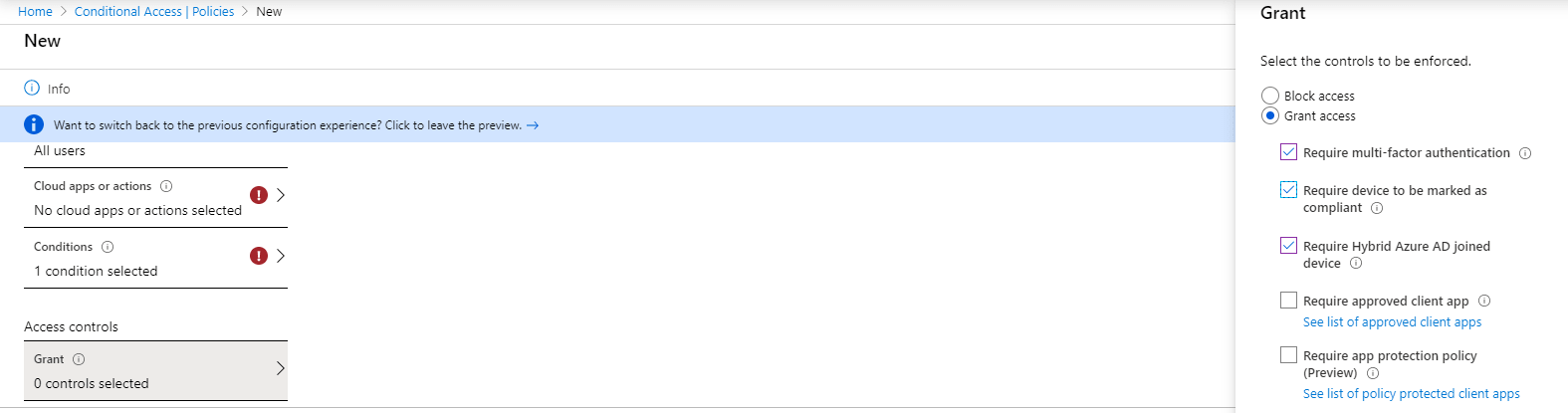

Grent Access:Son olarak verilecek yetki aşağıdaki gibidir, dilerseniz bu adımı da özelleştirebilirsiniz.

Grent Access:Son olarak verilecek yetki aşağıdaki gibidir, dilerseniz bu adımı da özelleştirebilirsiniz.

Azure Multi-Factor Authentication Yapılandırma

Bu bölümde ise, MFA ayarlarını tek tek inceleyerek hangi görevleri yerine getirdiğine bakacağız. Buradaki özelliklerin bazıları Cloud base MFA için geçerli olsa da, bazı servisler On-premises için geçelirid ve yeni tenantlarda MFA on-prem seçeneği 2019 Haziran itibariyle kaldırılmıştır, bu nedenle bu detaylara değinmeyeceğim.

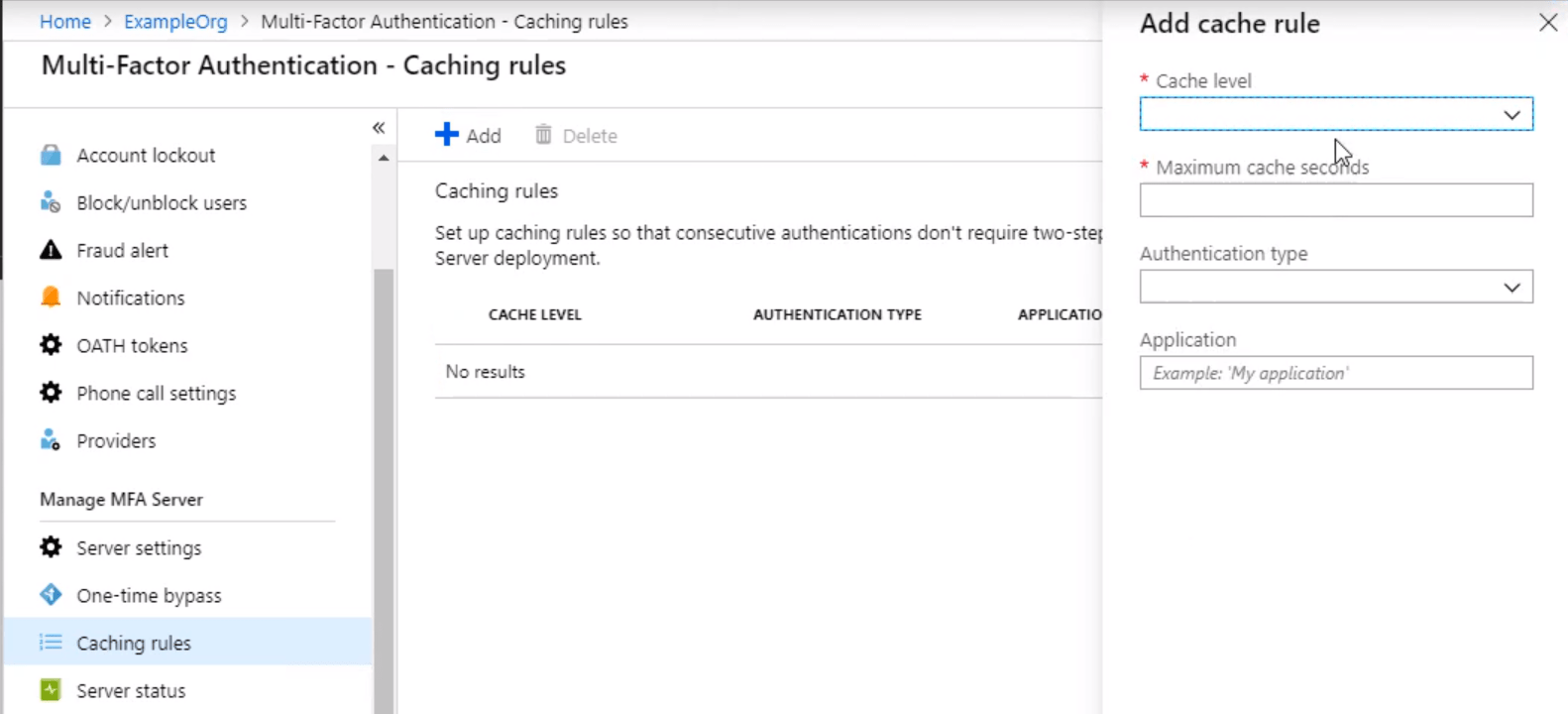

Cache Rules: MFA ile authentice olan cihazlar için Cache kuralları oluşturabilirsiniz. Radius ya da VPN gibi ek istek ve sınırları bu bölümden belirleyebilirsiniz. Notifications: Bu condition MFA server için geçerli bir özelliktir, on-prem bir MFA server kullanıyorsanız bildirimleri bu seçenek ile aktif konuma getirebilirsiniz.

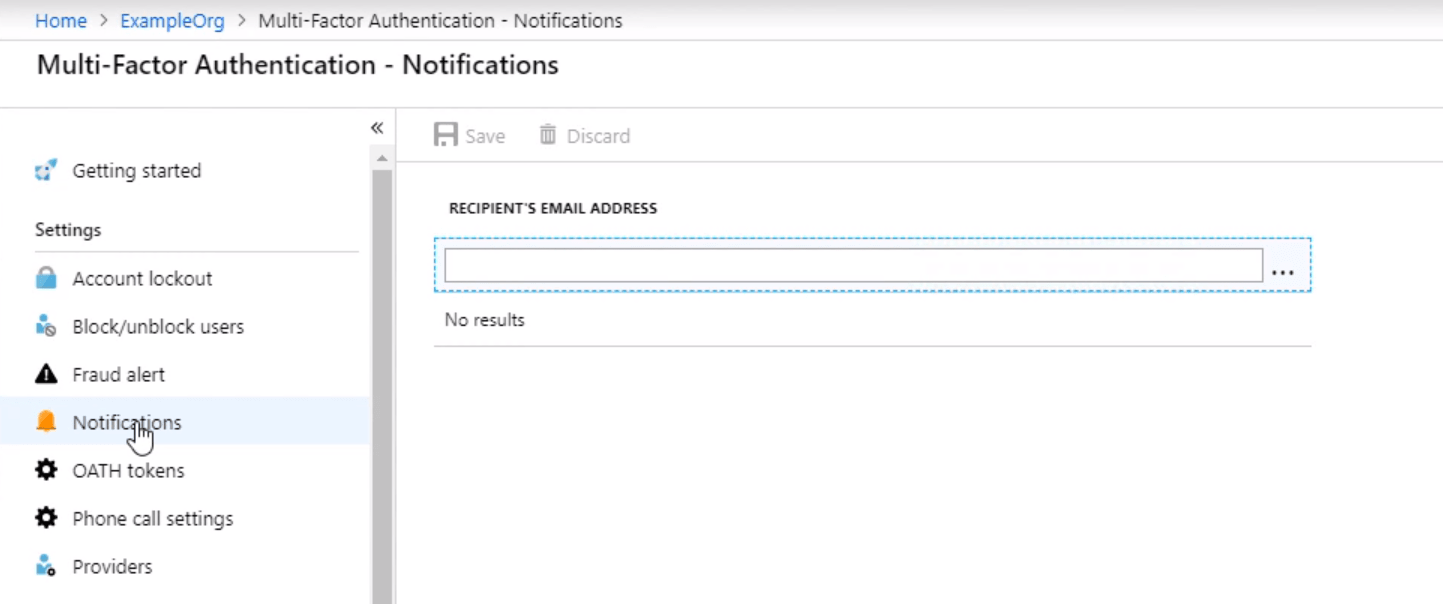

Notifications: Bu condition MFA server için geçerli bir özelliktir, on-prem bir MFA server kullanıyorsanız bildirimleri bu seçenek ile aktif konuma getirebilirsiniz.

OATH Tokens: 3rd party doğrulama sağlanacak cihazlar için OATH Token’ları upload edebileceğiniz bölümdür. 5’ten fazla cihaz kullanıyorsanız, destekli vendorlara ait OATH Token’ları kullanabilirsiniz.

OATH Tokens: 3rd party doğrulama sağlanacak cihazlar için OATH Token’ları upload edebileceğiniz bölümdür. 5’ten fazla cihaz kullanıyorsanız, destekli vendorlara ait OATH Token’ları kullanabilirsiniz.

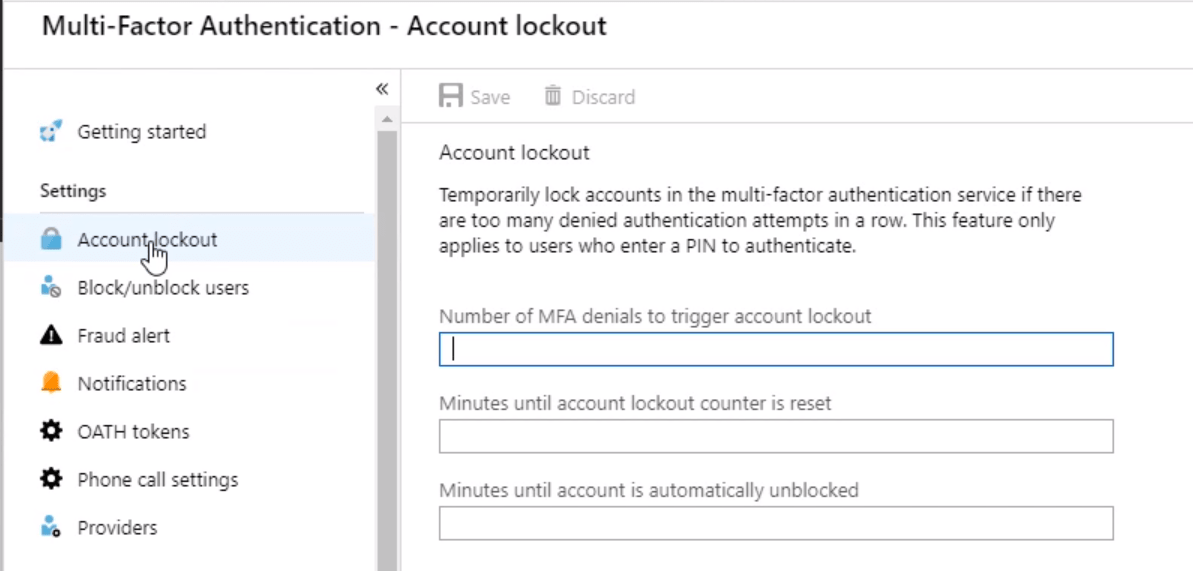

Account Lockout: İlk seçenek sadece PIN ile login olan MFA server kullanıcılar için geçerlidir, 3. seçenek ise, bloklandığı anda ne kadar süre ile aktif hale geleceğini belirleyebilirsiniz.

Account Lockout: İlk seçenek sadece PIN ile login olan MFA server kullanıcılar için geçerlidir, 3. seçenek ise, bloklandığı anda ne kadar süre ile aktif hale geleceğini belirleyebilirsiniz.

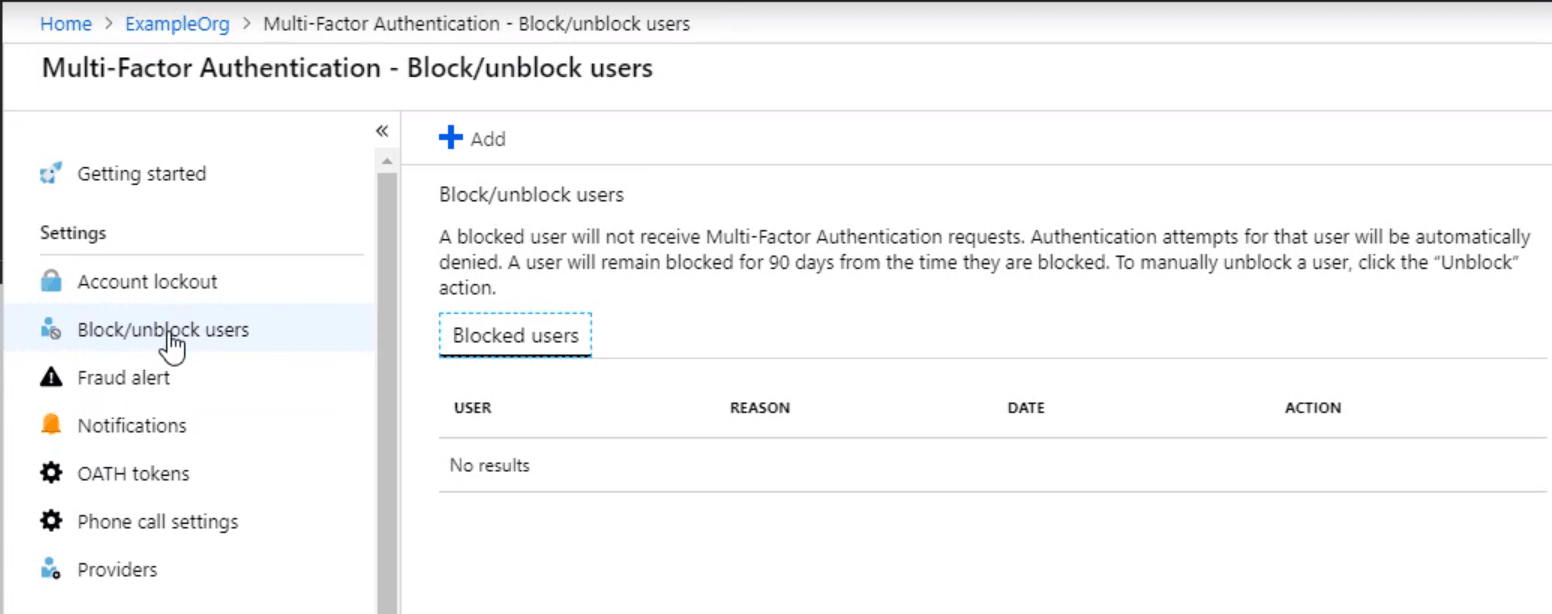

Block Users: Kullanıcının giriş bilgilerini süresiz olarak kilitler. Cihaz çalınmaları ya da kayıp gibi durumlarda bu özelliği aktif hale getirebilirsiniz.

Block Users: Kullanıcının giriş bilgilerini süresiz olarak kilitler. Cihaz çalınmaları ya da kayıp gibi durumlarda bu özelliği aktif hale getirebilirsiniz.

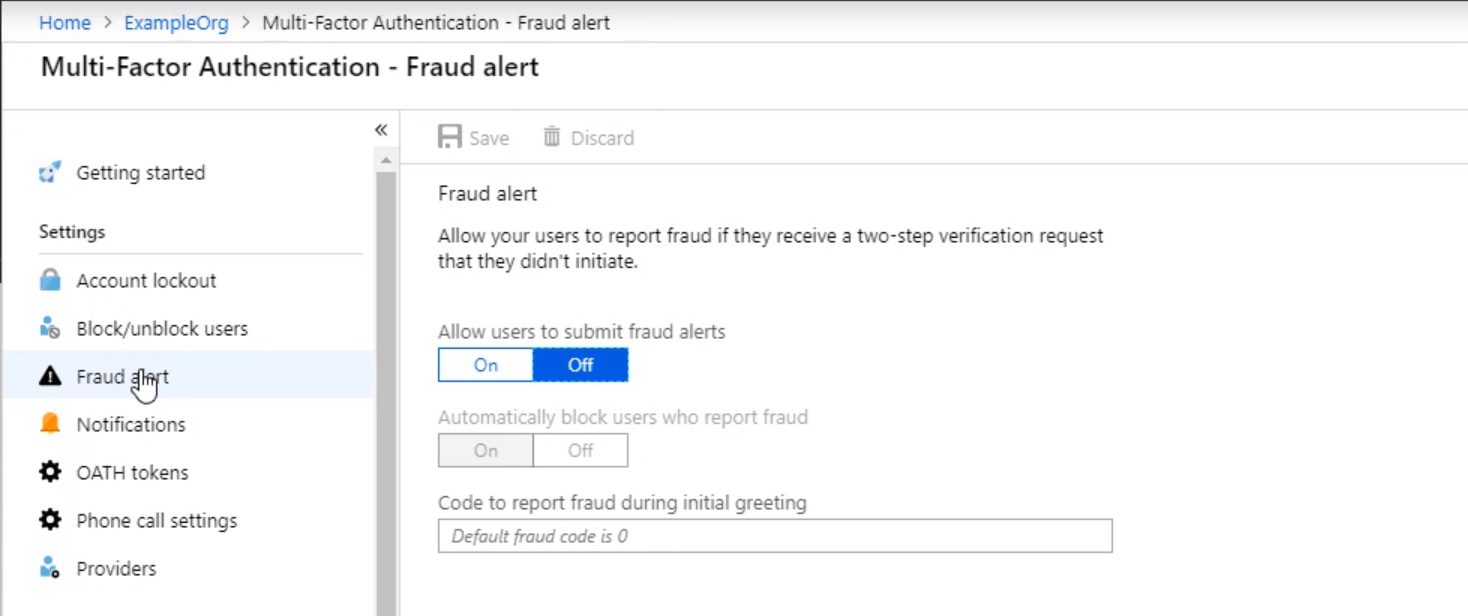

Fraud Alerts: Sahtekarlık denemeleri, kullanıcı hesabına bir deneme geldiğinde bildirim gelmesini ve daha fazla MFA Authentication uygulamasını sağlayabilirsiniz.

Fraud Alerts: Sahtekarlık denemeleri, kullanıcı hesabına bir deneme geldiğinde bildirim gelmesini ve daha fazla MFA Authentication uygulamasını sağlayabilirsiniz.

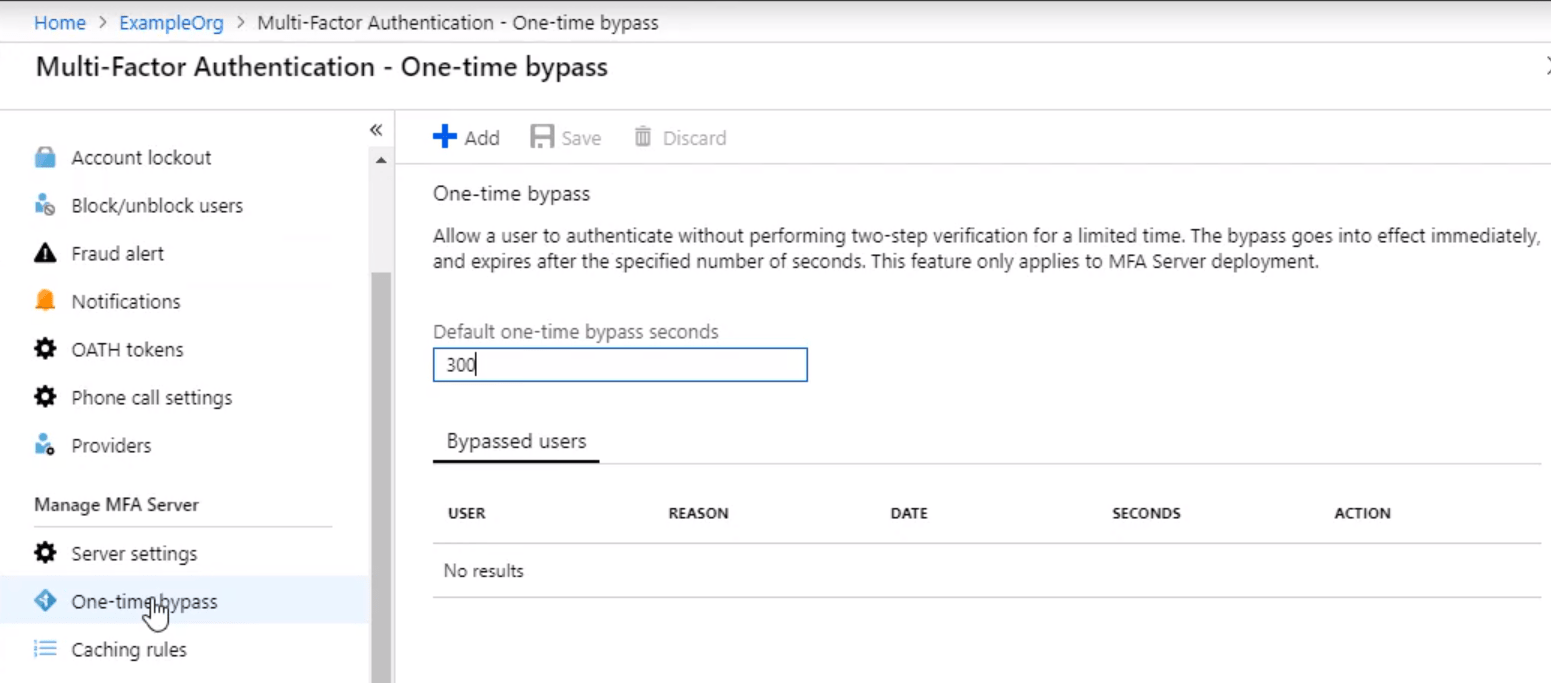

One Time Bypass Kullanıcının MFA için kullandığı cep telefonuna erişimi yoksa burada tanımlanan süre içerisinde MFA’yi atlamasını sağlayabilirsiniz. Örneğin telefonunu kaybedeb bir kullanıcı için 1 saat belirleyip yeni bir telefonda MFA ile otantike olmasını sağlayabilirsiniz.

One Time Bypass Kullanıcının MFA için kullandığı cep telefonuna erişimi yoksa burada tanımlanan süre içerisinde MFA’yi atlamasını sağlayabilirsiniz. Örneğin telefonunu kaybedeb bir kullanıcı için 1 saat belirleyip yeni bir telefonda MFA ile otantike olmasını sağlayabilirsiniz.

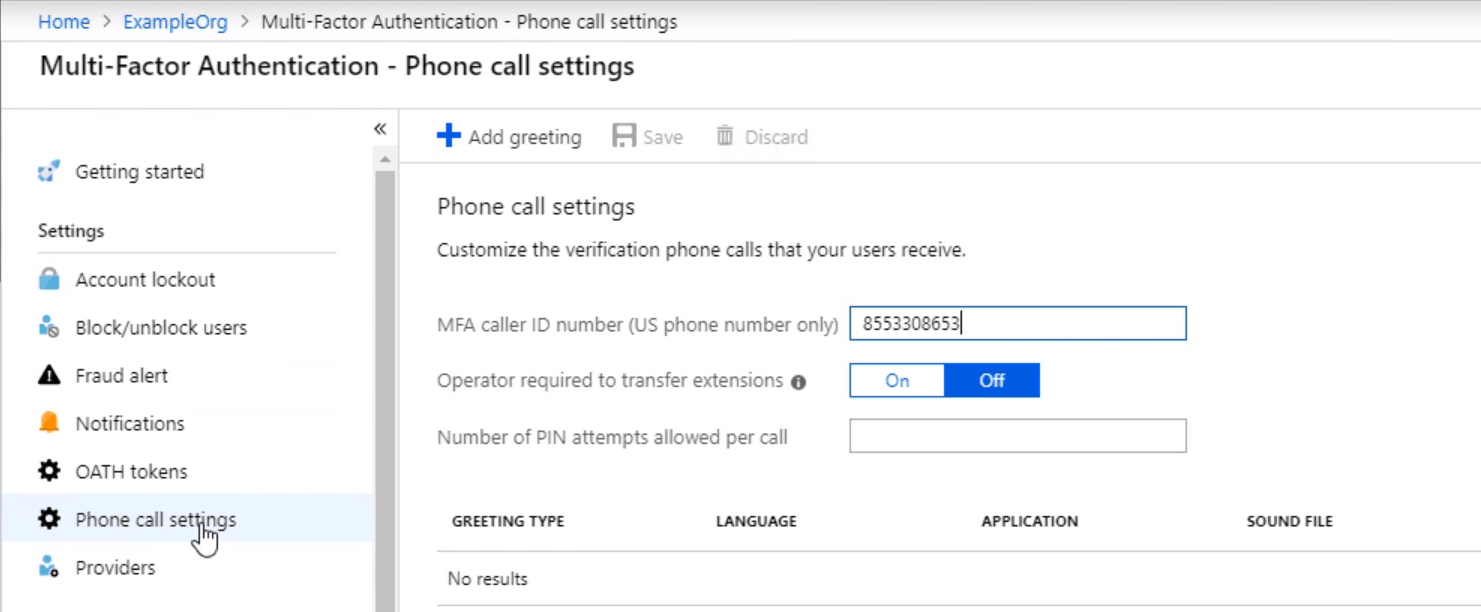

Phone Call Settings: Kullanıcının aranacağı telefon numarasını seçebilir, karşılama, fraud ve çeliştli senaryolar için özelleştirilmiş sesli mesajları bu bölümden uplaod edebilirsiniz. Mp3 ve Wav dosyası desteklemektedir.

Phone Call Settings: Kullanıcının aranacağı telefon numarasını seçebilir, karşılama, fraud ve çeliştli senaryolar için özelleştirilmiş sesli mesajları bu bölümden uplaod edebilirsiniz. Mp3 ve Wav dosyası desteklemektedir.

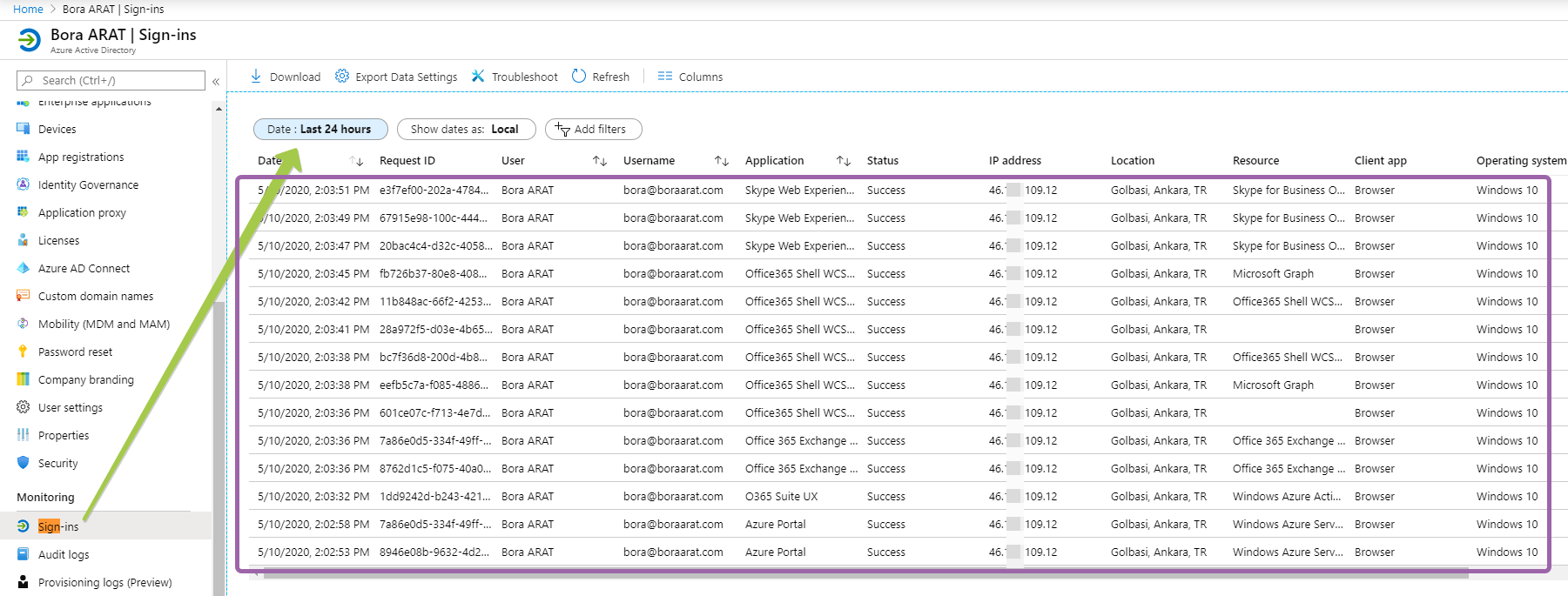

MFA Monitoring ve Raporlama

Azure portal üzerinden MFA için sign-ins bölümüne girerek tüm başarılı ve hatalı girişlere tek bir panelden ulaşabilir ve raporlayabilrsiniz.

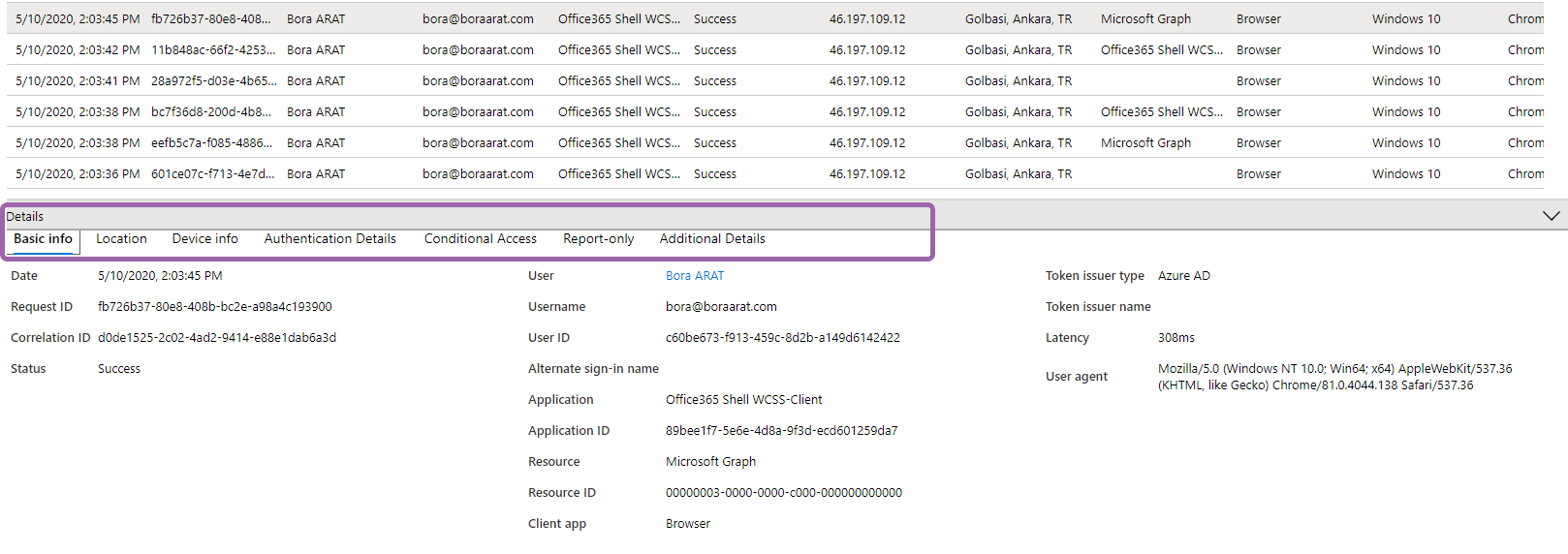

oturum açma ayrıntılarına tüm detayları ile ulaşmanız da mümkün. Varsayılan olarak 30 gün saklanan bu dataları azure storage account’a bağlanayarak daha uzun süre saklayabilirsiniz.

oturum açma ayrıntılarına tüm detayları ile ulaşmanız da mümkün. Varsayılan olarak 30 gün saklanan bu dataları azure storage account’a bağlanayarak daha uzun süre saklayabilirsiniz.

detaylı kullanım örnekleri ve sorularınız için bana iletişim adresim ya da yorum yaparak ulaşabilirsiniz, umarım faydalı bir yazı olmuştur, farklı bir konuda görüşmek üzere.

detaylı kullanım örnekleri ve sorularınız için bana iletişim adresim ya da yorum yaparak ulaşabilirsiniz, umarım faydalı bir yazı olmuştur, farklı bir konuda görüşmek üzere.